Kaspersky identifica novo ransomware de origem brasileira

A Kaspersky Lab encontrou uma nova variante de um ransomware desenvolvido por um grupo de criminosos brasileiros, designado por Trojan-Ransom.Win32.Xpan e refere que tem sido usada em ataques contra empresas e hospitais, encriptando os ficheiros através da extensão “.___xratteamLucked.”

A Kaspersky nota que o cibercrime brasileiro é conhecido mundialmente pelo desenvolvimento de trojans bancários, mas está a mover esforços para novas áreas de ataque, o que agora inclui ransomware, os vírus sequestradores.

O trojan ransom Xpan foi criado por um grupo de cibercriminosos brasileiros, que fazem ataques remotos direcionados via RDP, através de passwords fáceis ou configurações incorretas. O grupo por detrás dos novos ataques identifica-se com os nomes “TeamXRat” ou “CorporaçãoXRat”. A partir do trojan ransom Xpan, a Kaspersky concluiu que o grupo de criminosos evoluiu a qualidade do código para um esquema criptográfico mais complexo.

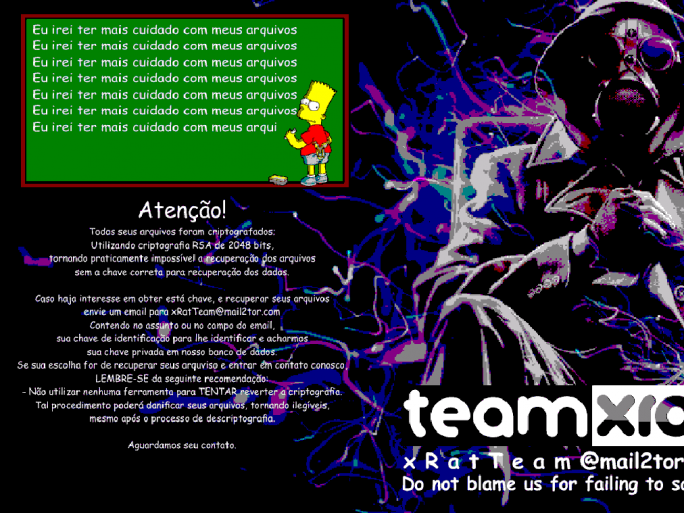

A mensagem de resgate é em português e não informa quanto a vítima terá de pagar para obter os seus ficheiros, nem o método de pagamento, que geralmente é em Bitcoins. Em vez disso, o pedido de resgate faz com que as vítimas entrem em contato por e-mail usando contas configuradas em serviços anónimos de e-mail, como Mail2Tor e Email.tg, em endereços como corporacaoxrat@mail2tor.com, xRatTeam@mail2tor.com e xratteam@email.tg, informando a chave pública usada para encriptar os arquivos.

Assim que vítimas entram em contato com o grupo criminoso, eles começam a negociação do pagamento, respondendo em português e pedindo como pagamento 1 bitcoin (cerca de 550 euros) para recuperar os ficheiros. Também apresentam o pagamento como sendo uma “doação” porque eles “exploraram falhas no sistema e fizeram o ataque para que o utilizador melhore a segurança”. Ainda oferecem a desencriptação de um ficheiro de graça.

Uma vez que os alvos são empresas, o grupo remove a configuração de proxies usados nos ambientes corporativos. Essa técnica é usada para dar conexão direta à internet às vítimas, para que possam enviar a mensagem de email para os criminosos, ou aceder a sites que vendem bitcoins.

Uma versão anterior desta praga, desenvolvida pelo mesmo grupo, usava um algoritmo criptográfico mais simples, conhecido como TEA (ou Tiny Encryption Algorithm). Depois de comparar essa versão (chamada de Xorist) com a nova variante Xpan, os especialistas observaram que estão a usar a criptografia AES-256.

A maioria dos ataques realizados pelo TeamXRat é feita manualmente, instalando o ransomware no servidor hackeado. Para fazer o ataque, usam força bruta em servidores com o RDP (Remote Desktop Protocol) ativado. Colocar servidores RDP diretamente na internet não é um procedimento recomendado e ataques de força bruta contra eles não é algo novo. Porém, fazê-lo sem os devidos controlos para prevenir ou pelo menos detectar e responder às tentativas de ataques é bastante desejado pela maioria dos cibercriminosos, que fazem ataques dessa forma regularmente. Uma vez que o servidor é comprometido, o criminoso manualmente desativa o antivírus instalado e procede com a infecção e criptografia dos arquivos.

A Kaspersky tinha previsto, no início do ano, que os ataques de ransomware vão ultrapassar em número e impacto dos trojans bancários. O ransomware traz vantagens se comparado aos trojans de roubo financeiro direto: monetização direta, usando um sistema de pagamentos anónimo (Bitcoin) e custo por vítima relativamente baixo.

Este não é o primeiro ransomware originário do Brasil. A empresa de segurança já descreveu no passado o TorLocker e a sua criptografia falha, um ransomware criado e negociado mundialmente por um brasileiro. Também interceptou várias versões do HiddenTear usado em ataques locais.