As 10 principais tendências do malware

Este ficheiro é utilizado para executar programas de forma automática quando um dispositivo amovível é ligado ao computador.

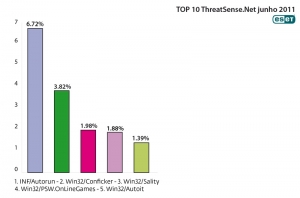

A ESET, líder mundial em detecção proactiva de malware e representada em Portugal pela WhiteHat, divulgou as principais tendências de malware a nível mundial referentes ao mês de junho. Este relatório é obtido através do ESET ThreatSense.Net, um sistema inovador de recolha e análise in-the-cloud de vírus, que gere os seus dados com base em malware interceptado em computadores de utilizadores dos produtos ESET Smart Security e ESET NOD32 em todo o mundo.

De acordo com o relatório, o malware INF/Autorun continua a liderar a tabela das ameaças com uma incidência de 6,72%. Posteriormente surge o Win32/Conficker que foi detectado em 3,82% dos ataques. O terceiro lugar é ocupado pelo Win32/Sality com 1,98% e que se destaca pela sua capacidade de permitir desactivar as soluções de segurança que se encontram instaladas nos computadores. O destaque vai ainda para o malware Win32/PSW.OnLineGames no quarto lugar com uma incidência de 1,88% o que revela que os jogadores são um alvo cada vez mais apetecível para os cibercriminosos.

1. INF/Autorun

Esta designação é utilizada para descrever o malware que utiliza o ficheiro autorun.inf. Este ficheiro contém informações acerca de como as aplicações devem actuar quando se acede a um dispositivo amovível (pen drive ou similar) a partir de um computador com sistema operativo Windows. A ESET identifica este tipo de malware usando métodos heurísticos avançados.

2. Win32/Conficker

O Win32/Conficker é um worm de rede que originalmente se propagava utilizando uma vulnerabilidade no sistema operativo Windows. Esta vulnerabilidade está presente no subsistema RPC e pode ser explorada remotamente pelo cibercriminoso, mesmo que não possua qualquer tipo de credenciais de acesso válidas. Dependendo da variante, pode espalhar-se também através de pastas partilhadas não seguras e por dispositivos amovíveis. Embora a ESET detecte com eficácia esta ameaça, é importante que os utilizadores finais se certifiquem que os seus sistemas estão actualizados com uma correcção lançada pela Microsoft, disponível desde o terceiro trimestre de 2008.

3. Win32/Sality

O Sality é um ficheiro de infecção polimórfico. Quando entra no sistema inicia um serviço e cria ou apaga chaves de registo relacionadas com aplicações de segurança que estão presentes no sistema. Assim assegura a sua execução automática sempre que o sistema é reiniciado.

4. Win32/PSW.OnLineGames

Esta familia de Troianos é utilizada em ataques de phishing especialmente dirigidos a jogadores. Este tipo de troiano vem com keyloggers (registo de tudo o que é escrito no teclado) e por vezes inclui capacidades de rootkit que permitem acumular informações relativas a jogos on-line e respectivas credenciais de utilização. Normalmente estas informações são enviadas para os computadores dos cibercriminosos pela Internet. Importa salientar que estes troianos têm sido encontrados em elevado número e por esse motivo os jogadores devem-se manter-se atentos.

5. Win32/Autoit

O Win32/Autoit é um worm que se espalha através de dispositivos amovíveis e algumas das suas variantes podem também utilizar o MSN para esse efeito. Pode também chegar ao computador como um ficheiro descarregado a partir de um site na Internet. Quando chega ao computador procura por todos os ficheiros executáveis e substitui-os por uma cópia da infecção. Assim que é executado, este ficheiro descarrega ameaças adicionais ou variantes a partir da Internet.

6. HTML/Iframe.B.Gen

O vírus HTML/Iframe.B.Gen consiste em tags IFRAME maliciosas colocadas em páginas HTML que redireccionam o utilizador para um determinado endereço on-line com software malicioso.

7. Win32/Bflient

O Win32/Bflient é um worm que se distribuiu por dispositivos amovíveis e contem uma backdoor que lhe permite ser controlado remotamente. Para além disso assegura a sua execução automática sempre que um dispositivo amovível infectado é introduzido no computador.

8. HTML/StartPage.NAE

O HTML/StartPage.NAE é um troiano que visa promover determinados web sites ao modificar o registo do Windows. O código deste programa é normalmente misturado com o HTML das páginas. O propósito desde malware é alterar o site que é aberto no Internet Explorer de modo a promover outro. Esta variante especifíca redirecciona os utilizadores para o site hxxp://duzceligenclik.com

9. HTML/ScrInject.B

Designação dada à detecção genérica de páginas HTML que contêm um script escondido ou tags IFRAME maliciosas que redireccionam o utilizador para o download de malware.

10. Win32/AutoRun

Ameaças identificadas com a label AutoRun e que são conhecidas por utilizar o ficheiro Autorun.INF. Este ficheiro é utilizado para executar programas de forma automática quando um dispositivo amovível é ligado ao computador.